ブログ:

【IoTセキュリティー】第1「自動リモートアップデートが必要でしょうか?」

近年、インターネット接続デバイスの数が爆発的に増加しています。これに伴い、そうしたデバイスをライフタイムを通じて継続的に更新する必要があることに、業界全体が気付くこととなりました。この記事は、リモート無線(OTA)更新の概念について説明する連載ブログの第1回目です。本連載では、システムにリモートOTA更新ソリューションを実装するのに必要な設計者向けの情報を提供します。特に、重要性の高い、セキュリティーの側面に焦点を当てていきます。まずは基礎について説明します。

リモートOTA更新の概念は非常にシンプルで、現場に導入されているデバイスを有線または無線接続で更新できるようにする、ということです。今ではPCや携帯に更新が必要なのは当然なことと捉えられるようになっています。携帯電話のユーザーは、携帯電話が更新アプリや完全なOS更新をダウンロードする間、いつもどおりの生活を続けられるのと似ています。新しいOSがリリースされるたびにAppleの店舗に出向く必要はありません。ますます多くのデバイスが(産業向けと消費者向けの双方で)インターネット接続されるようになるなか、この接続機能を利用した更新を実現させるのは合理的と言えます。

理想的なのは、接続されたデバイス上のソフトウェアスタックの全ての部分を更新できることでしょう。1つのOSインスタンスを稼働している設計では、bootloader、ベースOSとアプリケーションスタックを更新できる必要があります。システム内の複数のドメインが異なるシステムを実行している場合(例えば、1つのコアではLinux、もう1つではFreeRTOSなど)、すべてのドメインを更新できる必要があります。

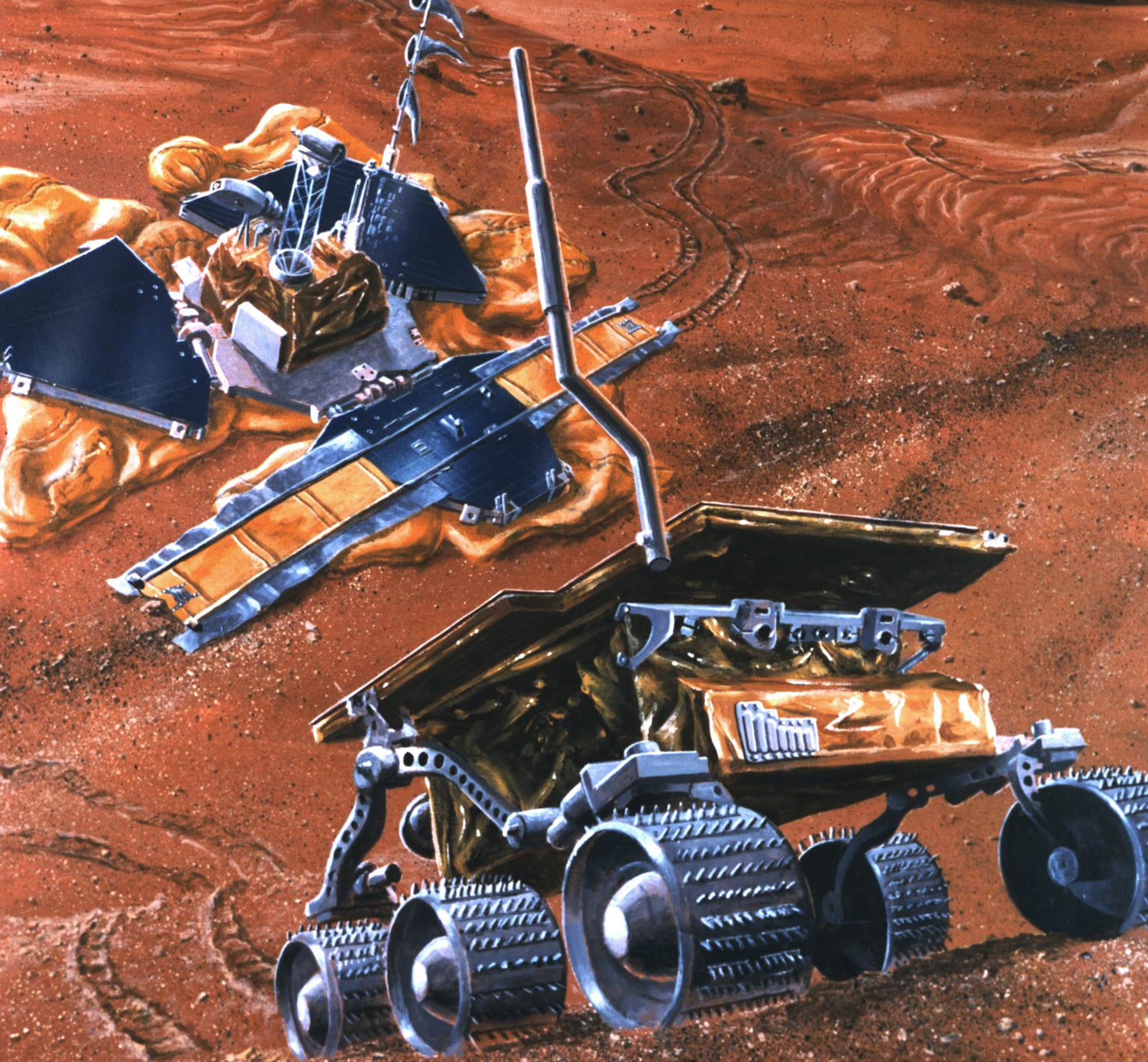

あらゆるソフトウェアにバグが存在するのはまぎれもない事実です。最も慎重かつ徹底的に検査、検証されたソフトウェアでさえ、リリース後に問題は発生するものです。 Mars Pathfinder(マーズ・パスファインダー)のケースを考えてみてください。ソフトウェア不具合によるコストが莫大となる地球外惑星へのミッションに取り組むJPLでは、通常のソフトウェア開発プロセスと比べて非常に徹底した開発プロセスを採用している、と断言してほぼ間違いないと思われます。そのJPLにさえ、すべての障害を出荷前に発見して修正することができないのです。通常の開発プロセスで問題が見つからないことがあるのは当然とさえ言えます。幸運なことに、パスファインダーのチームは、システムに更新機能を組み込んでいました(宇宙は真空なので、Over the airではなくOver the vacuum更新と言うべきでしょうか)。このおかげで、現地に技術者を送り出さなくても問題を解決してミッションを継続することができました。

火星の表面はあらゆるテクノロジーにとって過酷な環境ですが、Toradex設計製品の多くも別種の過酷な環境に導入されています。脅威はさまざまな方向からやってくるため、システム設計者の誰もが多様な脅威に対応できる能力を持っている必要があります。多数のデバイスを集めて悪用すると、インターネットに大混乱を引き起こすことが可能になります。 Mirai Botnetのケースを考えてみてください。多数のデバイスからなる大規模ネットワークが、最大のドメイン名サービス(DNS)プロバイダーの1つに対するDistributed denial of service attack(DDoS攻撃)に利用され、数多くのよく知られるブランドサイトが広範にアクセス不能になった事件がありました。この攻撃に利用されたデバイスの大半は、ルーティングやセキュリティーカメラ、印刷、そのほかのネットワークサービスを行うシンプルなLinuxベースのデバイスでした。この問題を起こした欠陥は、デフォルトのログイン認証情報の再利用でした。これにより、ボットネットの作者は多数のデバイスを簡単に乗っ取ることができたのです。一部の報告では、攻撃ノードの数は60万台にも上ったとも言われています。このケースで悪用されたのは非常に簡単に悪用できる脆弱性でしたが、修正するのも非常に簡単なものでした。こうしたデバイスを更新して、デフォルトの認証情報を削除し、ユーザーが指定したログインとパスワードに置き換えるべきだったのです。推定コストにはばらつきがありますが、ZDNetの報告では、感染したデバイスの所有者には、電力と帯域幅の追加コストとしてデバイス当たり約13.50米ドルの損失があったとしています。数多くのデバイスを運用している場合、損失総額は多額になります。しかし、計算がもっと難しいのは、デバイス製造企業および攻撃対象となったウェブサイトのブランドに対するダメージです。

デバイスの侵害は、ネットワーク機能停止の原因となり得るほか、企業にとってブランドに対するダメージと金銭的損害を引き起こす可能性があります。次のインターネット接続された水槽の事例を見てみてください。攻撃者は、北米のカジノの専有データを盗み出すことに成功したのです。そのような侵害を受けた場所を訪れるのは誰もが躊躇するものです。この問題が発覚した後、カジノの収益は間違いなく減少したはずです。低価値、低セキュリティーのシステムである魚用水槽が、攻撃者よってセキュリティーレベルの高いシステムへの侵入に利用されたことは注目に値しますが、1つの欠陥を利用するだけで攻撃が成功するのはまれなことです。通常、攻撃者は最初はシンプルなものを足がかりにしたあとで、ほかのシステムの欠陥、またはときには意図的に選択された設計を悪用し、標的ネットワーク内で横方向へ移動します。内部リソースの保護は、ネットワーク境界デバイスよりも手薄なことが多く、標的となった場合、境界デバイスの保護を破る欠陥はさらに深刻な問題を引き起こす可能性があります。モノのインターネット(IoT)は、より堅固に保護されたシステムに侵入する簡単な経路となる可能性があるため、IoTデバイスを更新する機能は非常に重要なのです。

また、ソフトウェア更新は、問題の修正だけでなく、ユーザーに新機能を提供するために利用することもできます。デバイスの利用モデルによっては、ユーザーベースの維持や拡大、さらに収益を伸ばすチャンスにつなげることも可能です。Teslaは、OTAシステムを利用して、自律運転といったアフターマーケット機能をユーザーに提供しています。

最後に、接続デバイスのセキュリティーを改善するため、多くの政府が法規制を検討していることにも言及しておきます。インターネットは、市民生活のあらゆる側面に織り込まれており、このため、政府はより優れた安全性の高いシステムの推進に強い関心を持っています。欧州電気通信標準化機構(ETSI)は、消費者向けIoTデバイスを対象とするEN 303 645規格を定義しました。定義されたのは次のような要件です。

- 汎用的なデフォルトパスワードの不使用

- ソフトウェアの継続的な更新

- ソフトウェア整合性の確保

ほかの政府機関も、これを例として利用し、類似した規制を検討しています。米国政府も同様の法規制を行っており、こうした要件を満たすには、ソフトウェア更新の仕組みを内蔵させるのが必須なのは明らかです。

最低でも、恒常的にネットワーク接続されるデバイスのすべてでOTA機能を有効にする必要があります。そうした接続デバイスは常にオンラインにあるため、危険度が高いからです。しかし本当は、インターネットまたは社内イントラネットに接続されるあらゆるデバイスにOTA機能を追加して、パッチの適用や保護を行えるようにするべきです。

ネットワークに一切接続されないデバイスは、ネットワークからの攻撃を受けることはありませんが、導入される場所によっては物理的な攻撃にさらされる可能性もあります。こうしたデバイスには接続性がないため、ユーザーが介入して更新する(sneakernetなど)必要があるのですが、こうしたケースにおいても更新機能を有効にするのは大切なことだと考えます。

本記事では、OTAの基礎について説明し、この機能を設計に組み込むべき理由に焦点を当てました。本シリーズの次のパートでは別の方向に話を進め、OTA更新が危険を生むかもしれない理由と、拙劣な実装の更新システムが侵害された場合に考えられる影響について解説します。

Drew Moseley, Technical Solutions Architect, Toradex

Drew Moseley, Technical Solutions Architect, Toradex